Brevet PCT / Applications de la carte à puce

Procédé et dispositif pour la sauvegarde qualitative des données digitales.

Brevet PCT WO/1987/005726

Une signature chiffrée (S) représentative des informations et de l'identité du détenteur de celles-ci est établie au moyen d'un algorithme de calcul de chiffrement et de compression des informations à sauvegarder. La signature (S) est enregistrée sur le support des informations constituant le message (M). Les paramètres de calcul de la signature (S), une ou plusieurs clefs secrètes, sont enregistrés sur au moins un support inviolable. Application à la sauvegarde qualitative et à la protection des données en ligne ou non de bases de données.

| Titre | Procédé et dispositif pour la sauvegarde qualitative des données digitales |

|---|---|

| Numéro d'application | PCT/FR1987/000079 |

| Numéro de publication | 1987/005726 |

| Date d'application | 18/03/1987 |

| Date de publication | 24/09/1987 |

| Inventeurs | Camion Paul Goutay Jean Harari Sami |

| Cessionnaire | Infoscript Camion Paul Goutay Jean Harari Sami |

| Mandataire | SCHRIMPF Robert |

| IPC | G06F 01/00 G06F 21/00 G07F 07/10 |

La présente invention est relative à un procédé et à un dispositif de sauvegarde qualitative d'informations numérisées enregistrées sur un support effaçable ou modifiable. Avec l'avènement du traitement automatisé de l'information, le problème de la sauvegarde de l'accès aux données traitées ou à traiter s'est tout d'abord posé. Bien que ce problème, notamment en ce qui concerne la protection des données en ligne stockées dans les bases de données des grands systèmes informatiques, ait pu recevoir des solutions efficaces, la mise en oeuvre de ces dernières nécessite l'utilisation.de moyens informatiques très importants. Cependant ce type de protection, des intrusions spectaculaires récentes dans des bases de données d'informations concernant la défense de certains états ont pu le révéler, ne peut cependant pas prétendre être absolu. Ce type d'intrusion, mathématiquement et effectivement possible, fait apparaître maintenant un problème d'une autre nature dans la mesure où, ces intrusions sont le plus souvent "transparentes", l'intrus habile pouvant perpétrer son forfait en l'absence de toute trace ou empreinte révélatrice de son identité. Le risque effectivement encouru du fait de telles intrusions comporte non seulement l'accès à des informations confidentielles ou secrètes, à l'insu de l'autorité morale responsable des bases de données correspondantes, dans le cas où 1'intégrité qualitative des données est respectée par l'intrus, mais également le risque de la destruction, de la modification en l'absence ou en présence d'intention frauduleuse de l'intrus. En particulier, la presse spécialisée a pu signaler une recrudescence importante de "détournements de fonds sans effraction matérielle" par simple intrusion dans les banques de données d'organismes financiers ou bancaires et modification et falsification frauduleuse des données de compte de ces établissements.

Différents travaux visant à résoudre un problème voisin ont été récemment publiés notamment par la demande de brevet français n°2, 514, 593.

Selon la technique décrite dans la demande de brevet précitée, un message dont on veut prendre en compte le contenu est tout d'abord soumis à une contraction, cette contraction étant obtenue par un traitement de type code de Hamming. Une signature est ensuite calculée sur la contraction obtenue au moyen d'un algorithme de chiffrement, la signature chiffrée présentant un nombre de chiffres ou caractères identiques au nombre de chiffres ou caractères de la contraction.

Cependant la technique décrite dans la demande de brevet précitée ne peut prétendre être utilisée en vue d'effectuer une sauvegarde qualitative de données numérisées telles que celles contenues dans une base de données au double motif ci-après.

La contraction du message initial par un traitement linéaire tel que le code de Hamming ne peut en aucune façon prétendre constituer une représentation unique du message initial, plusieurs messages différents pouvant engendrer la même contraction. La sauvegarde qualitative de textes quelconques n'est donc pas possible puisque en définitive, deux messages différents peuvent ainsi produire la même contraction et donc la même signature. En outre, la séquence de chiffrement de la contraction pour l'élaboration de la signature chiffrée étant réalisée au sein des circuits d'une carte à mémoire protégée, dont la capacité de calcul est modeste, la contraction et la signature chiffrée ne peuvent au plus comporter que six caractères.

La présente invention a pour but de remédier aux inconvénients précités en vue,notamment, une protection absolue de l'accès aux données en ligne des banques de données ne pouvant être totalement garantie, d'assurer un moyen de conservation de 1'intégrité de données numérisées par une sauvegarde qualitative de ces données enregistrées sur un support effaçable ou modifiable. Un autre objet de la présente invention est la mise-en-œuvre d'un procédé et d'un dispositif de sauvegarde qualitative de données numérisées dans lesquels une signature parfaitement représentative d'un texte ou message unique et de son auteur signataire est apposée sur le support sur lequel les données sont enregistrées en clair, la signature constituant un sceau.

Un autre objet de la présente invention est la mise-en-œuvre d'un procédé et d'un dispositif de signature, chaque texte, différent, ayant une signature pour une clef déterminée, cette signature étant indépendante du texte de départ.

Un autre objet de la présente invention est également, dans le cas de transmission d'informations signées conformément à la présente invention par un détenteur signataire, la possibilité pour l'utilisateur destinataire d'une authentification tant de l'intégrité des informations transmises que de l'origine de celles-ci.

Un autre objet de la présente invention est également,par la mise-en-œuvre du procédé et du dispositif de l'invention relativement à une pseudo-information, la définition entre signataire de la pseudo-information et destinataire d'un code d'accès aléatoire temporaire.

Le procédé de sauvegarde qualitative d'informations numérisées enregistrées sur un support effaçable ou modifiable, objet de l'invention, est remarquable en ce qu'il consiste à établir une signature chiffrée représentative des informations et de l'identité du détenteur de ces informations au moyen d'un algorithme de calcul et à enregistrer celle-ci sur le support des informations. Les paramètres de calcul de la signature sont enregistrés sur au moins un support inviolable.

Le dispositif pour la sauvegarde qualitative d'informations numérisées enregistrées sur un support effaçable ou modifiable, objet de l'invention, est remarquable en ce qu'il comprend des premiers moyens de mémorisation dans lesquels sont mémorisées la ou les clefs secrètes du détenteur signataire ou du destinataire des informations et des deuxièmes moyens de mémorisation dans lesquels est mémorisé un programme de calcul d'une ou plusieurs signatures conformément au procédé de l'invention. Des moyens de calcul de la ou des signatures et des moyens d'inscription de cette ou ces signatures sur le support des informations à sauvegarder sont prévus. Des moyens de comparaison de la signature (S,Se) inscrite sur le support des informations avec la signature calculée et des moyens de validation d'utilisation des informations sauvegardées sur coïncidence de la signature (S,Se) calculée et de la signature enregistrée sur le support d'enregistrement des informations (II) sont en outre prévus. Des moyens périphériques de saisie ou de visualisation des données permettent un dialogue interactif entre système et utilisateur signataire ou destinataire des données.

L'invention trouve application ainsi qu'il sera décrit en détail dans la suite de la description à l'échange de données numériques entre utilisateurs, à la protection de fichiers entrés localement, à la protection contre les doubles lectures de données sur identification du demandeur, à la gestion des programmes distribués sur réseau à des terminaux localement programmables, à la gestion de la maintenance pour progiciel, à la gestion de fichiers internés au cours d'utilisation périodique de ceux-ci, à la vérification des opérations comptables ou de gestion, à l'archivage des informations comptables ou bibliographiques, à la conservation de bibliothèques de programmes, de copies de sécurité de bases de données, de fichiers conservés en local et en central par calcul et comparaison des signatures correspondantes.

Elle sera mieux comprise à la lecture de la description et à l'observation des dessins ci-après dans lesquels :

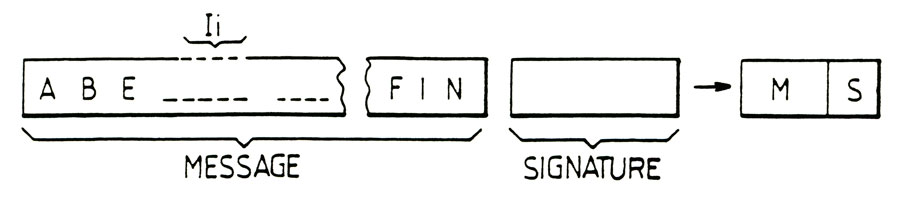

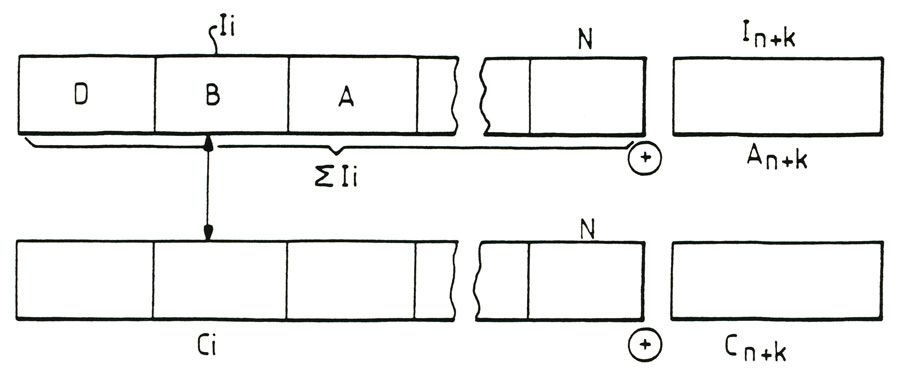

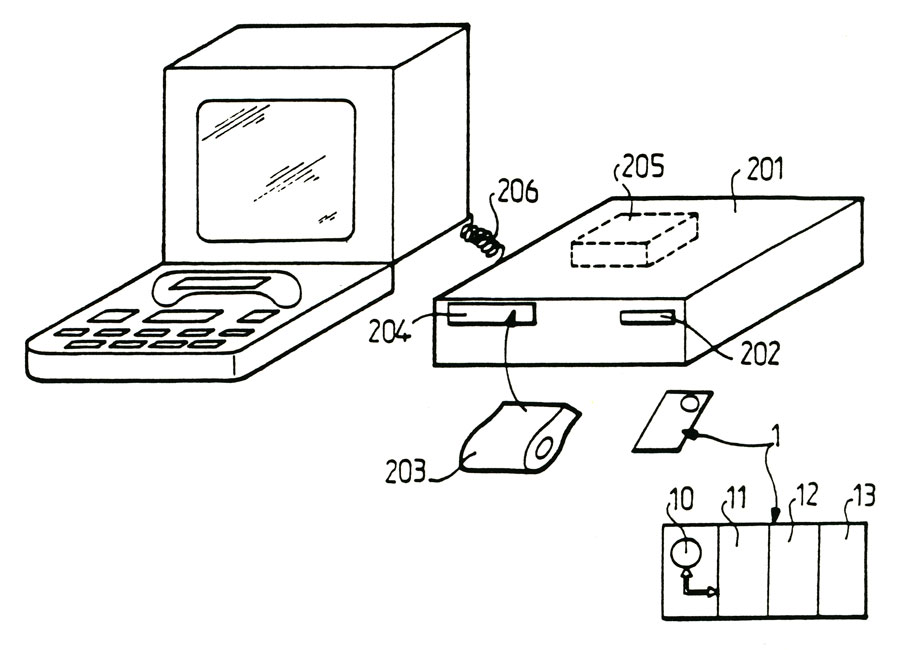

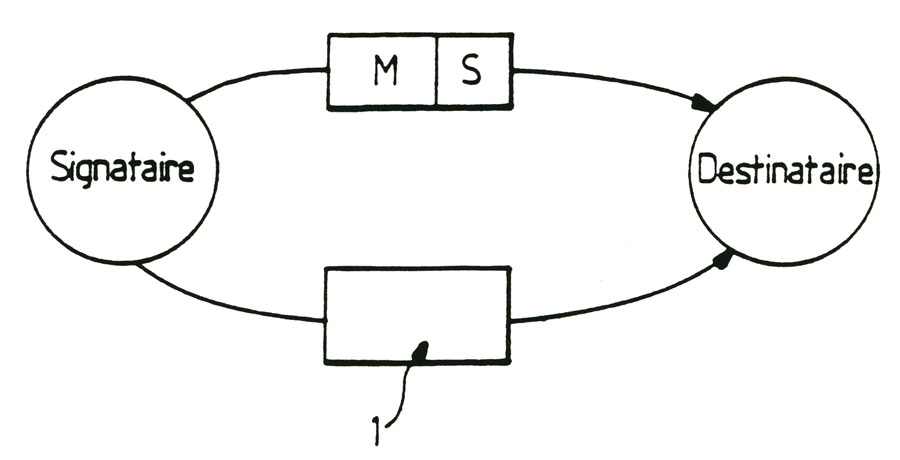

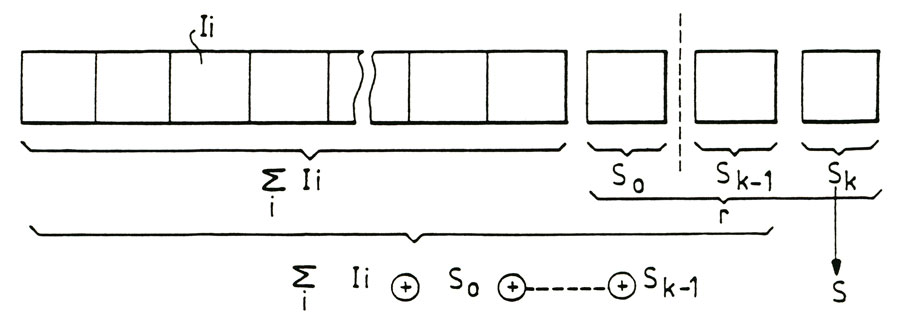

- La figure 1 représente de manière schématique des éléments essentiels permettant la mise-en-œuvre du procédé objet de l'invention,

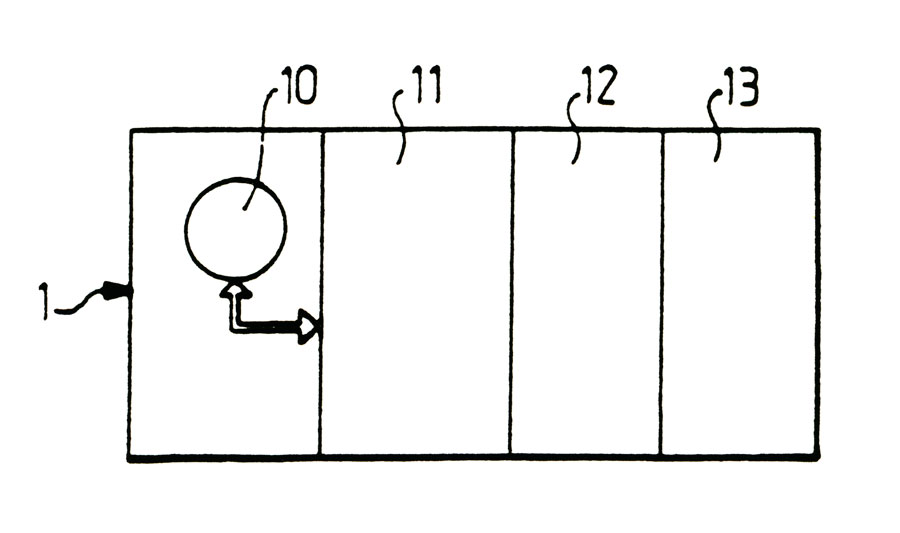

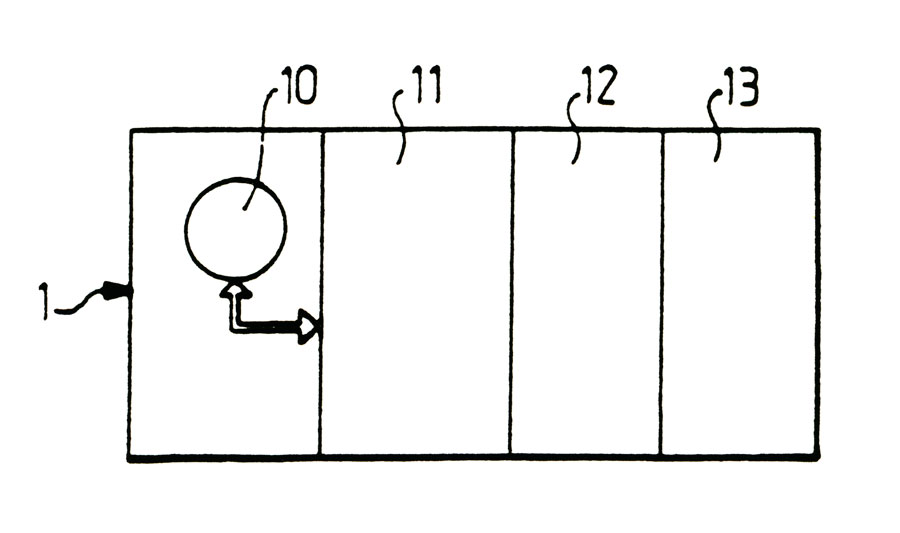

- la figure 2 représente, de manière schématique, un mode de réalisation particulièrement avantageux d'un moyen permettant la mise-en-œuvre du procédé objet de l'invention,

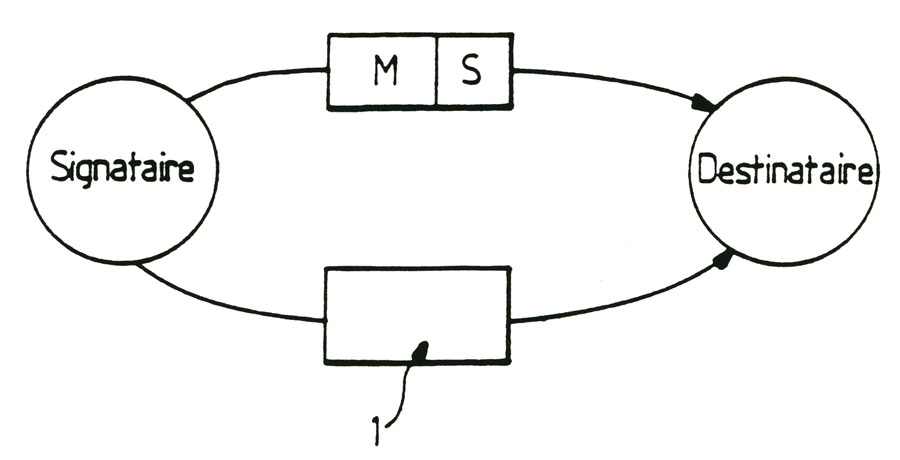

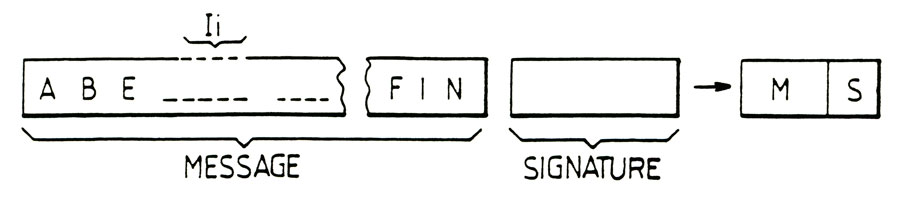

- la figure 3 représente un schéma illustratif du procédé de sauvegarde qualitative d'informations, objet de l'invention, dans le cas où les informations sont transmises d'un signataire à un destinataire,

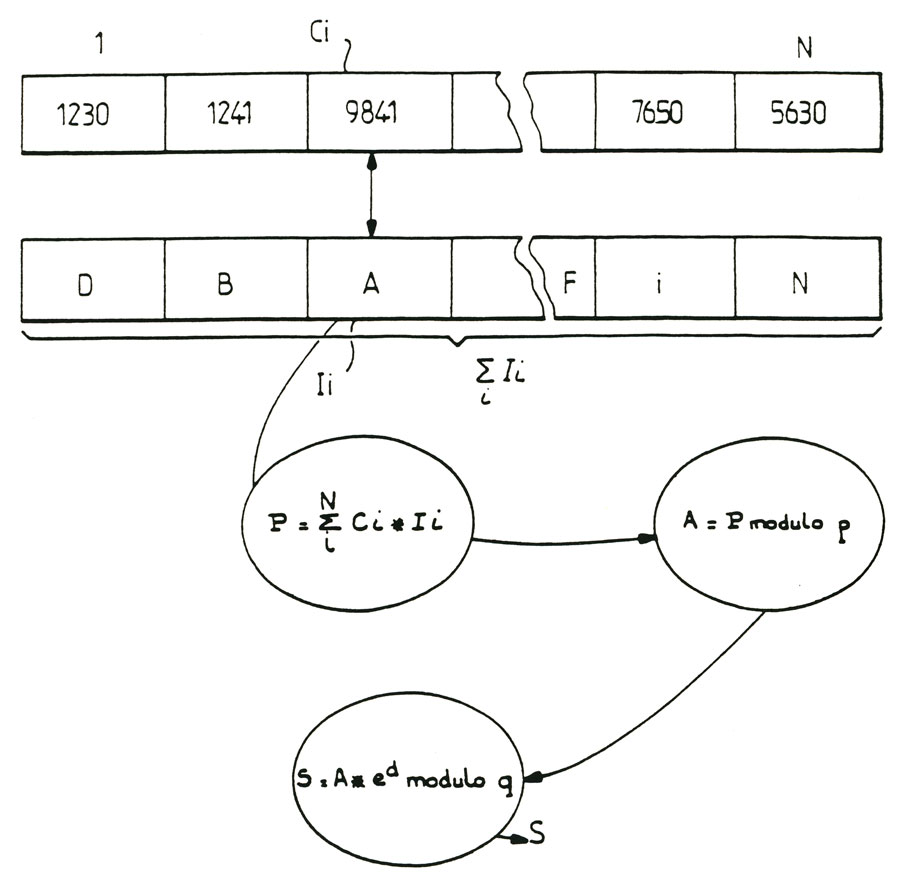

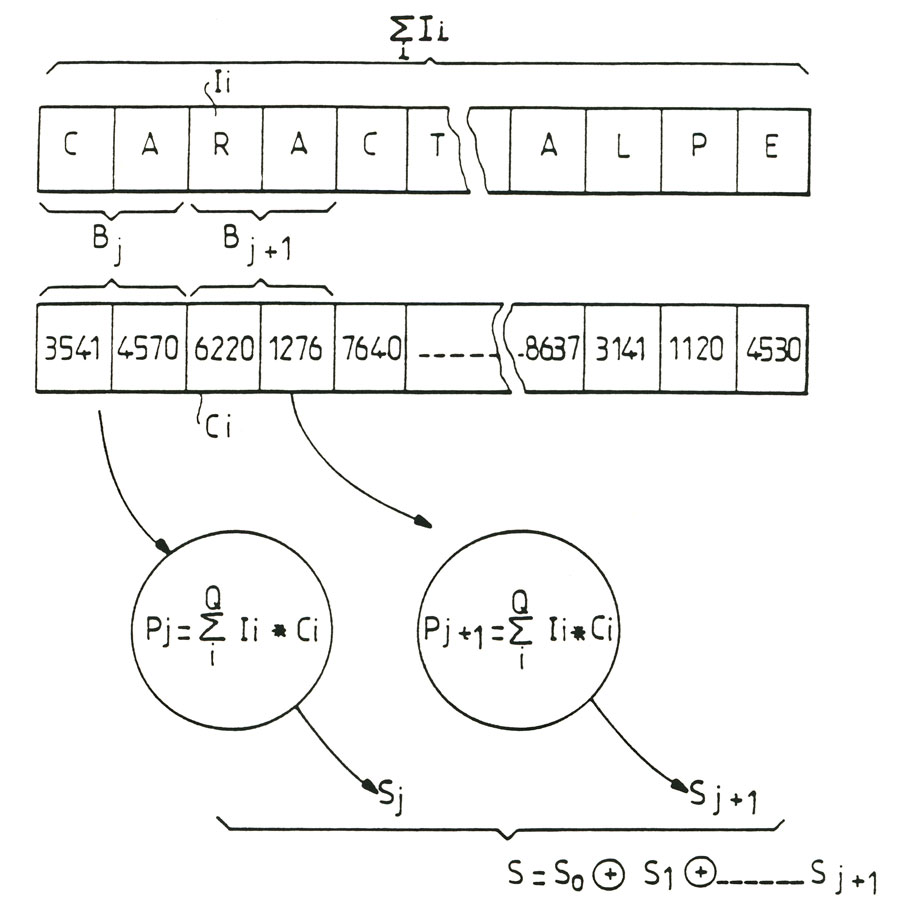

- la figure 4 représente schématiquement un mode de réalisation particulièrement avantageux d'un algorithme de calcul de la signature conformément au procédé de l'invention,

- la figure 5 représente une variante de réalisation de mise-en-œuvre de l'algorithme de calcul, tel que représenté en figure 4,

- la figure 6 représente une autre variante de réalisation et de mise-en-œuvre d'un algorithme de calcul de la signature, tel que représenté en figure 4, dans le cas ou un grand nombre d'informations à sauvegarder constituant le message ou texte est prévu,

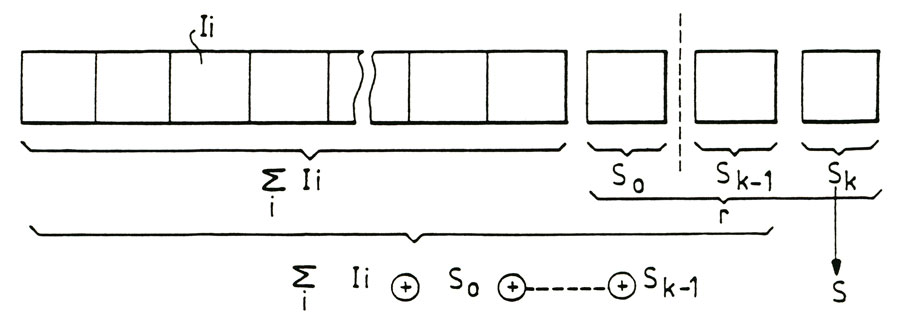

- la figure 7 représente schématiquement une variante de mise-en-œuvre du procédé de sauvegarde qualitative, objet de l'invention, cette variante étant particulièrement avantageuse en vue d'obtenir une hiérarchisation successive des signatures pour un texte ou message considéré,

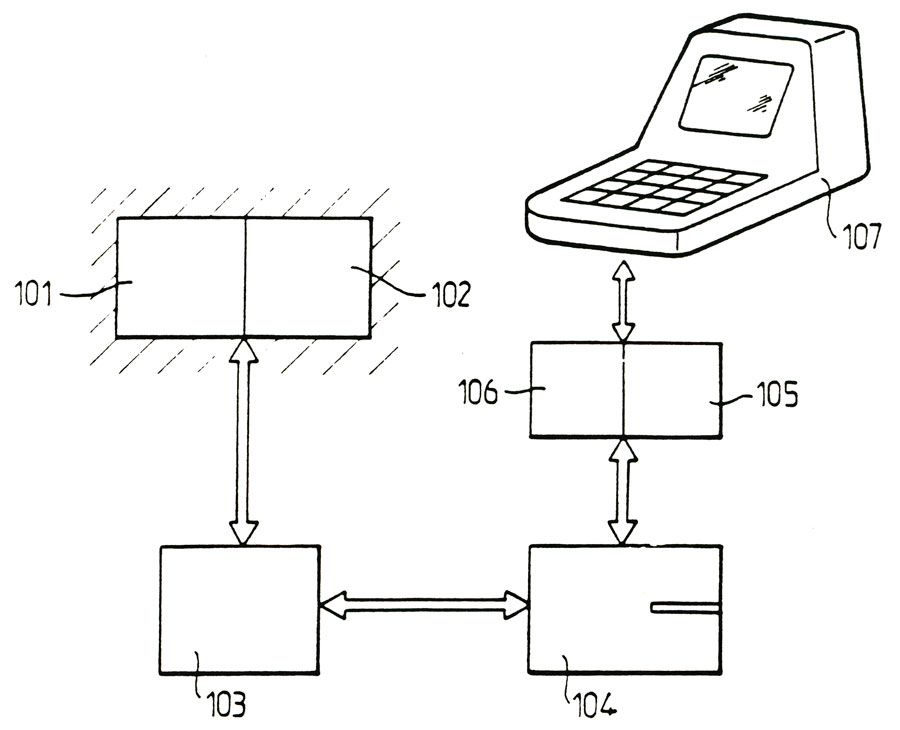

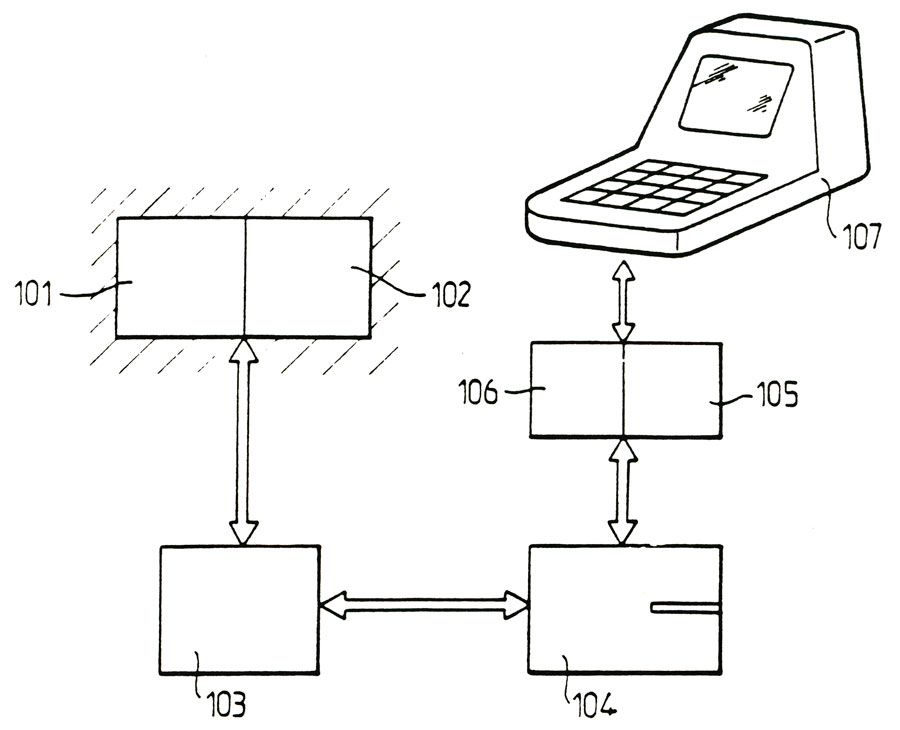

- la figure 8 représente un schéma synoptique d'un dispositif permettant mise-en-œuvre du procédé objet de l'invention, ce dispositif étant particulièrement adapté à la mise-en-œuvre du procédé objet de l'invention,

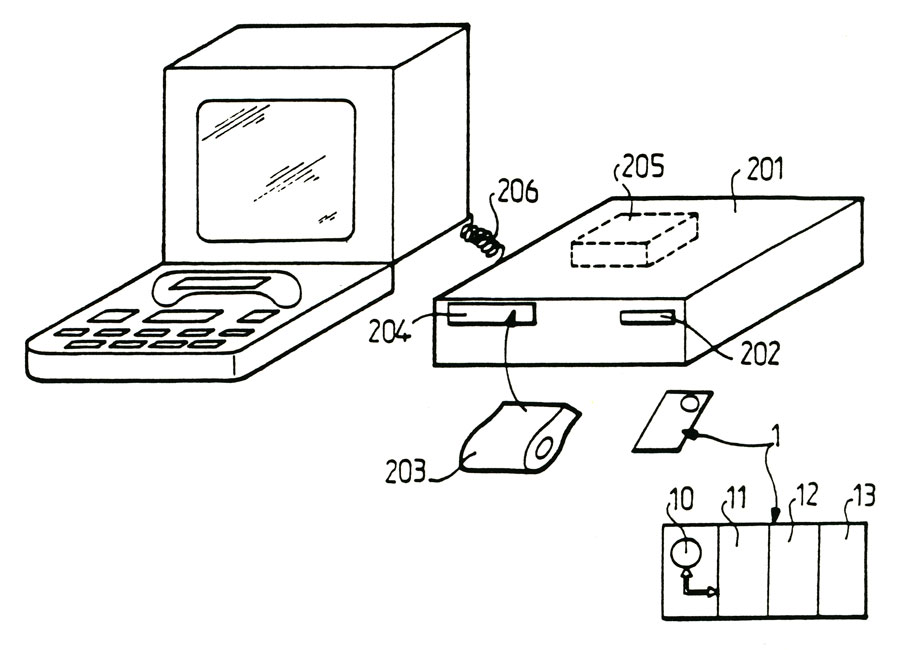

- la figure 9 représente une variante de réalisation du dispositif pour la sauvegarde qualitative d'informations numérisées enregistrées dans le cas où la quantité d'informations constitutives du message est relativement réduite et où une utilisation domestique peut être envisagée,

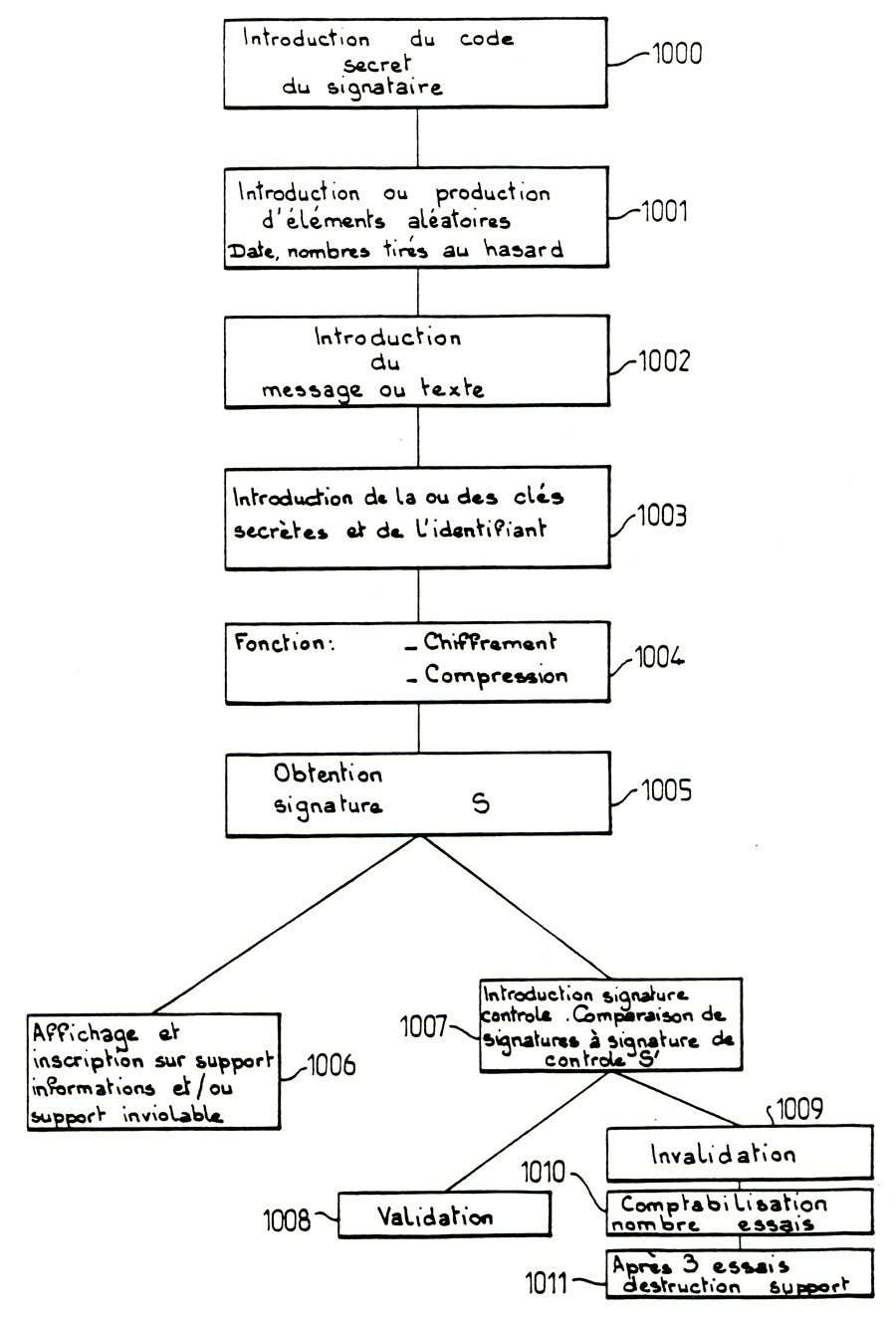

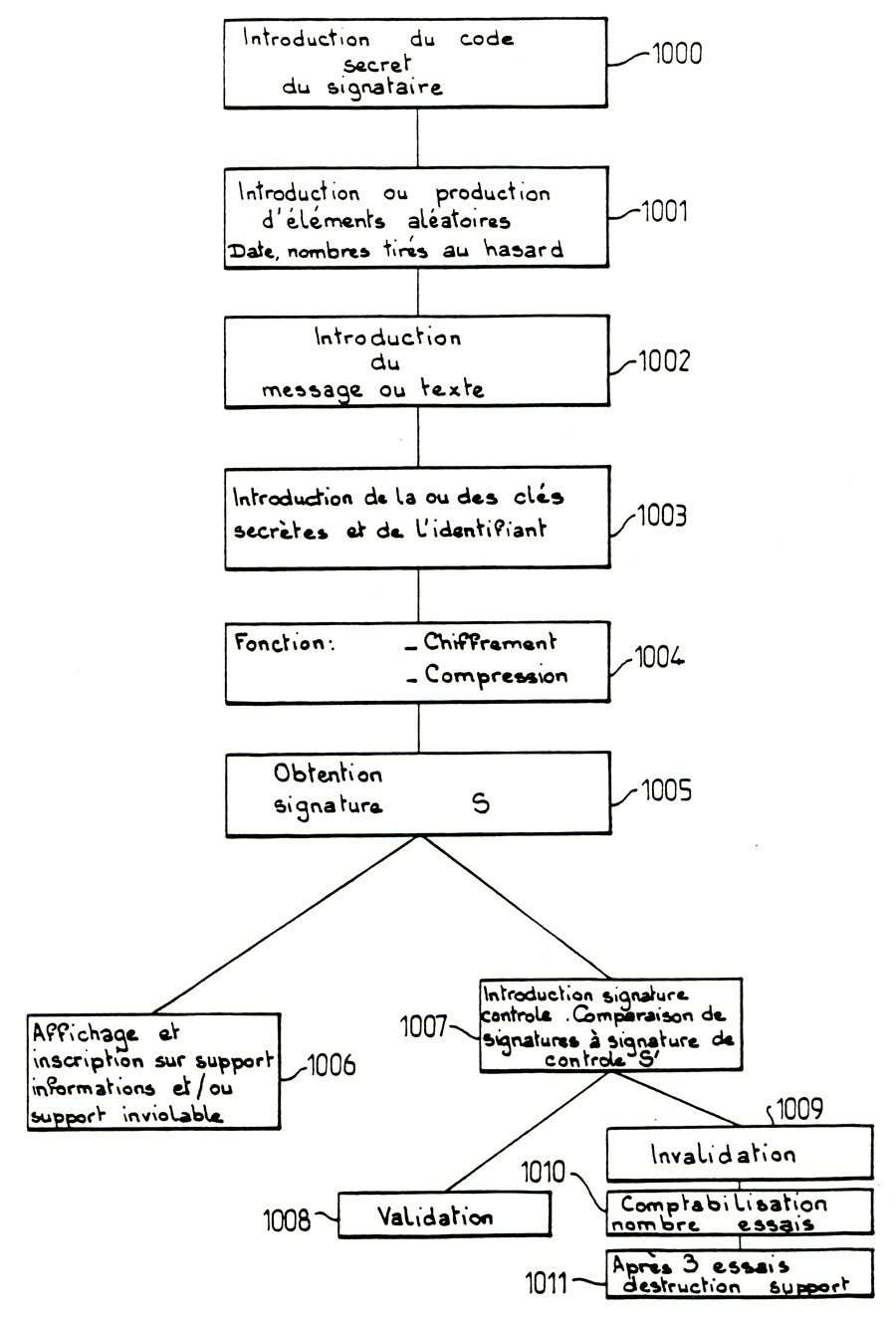

- la figure 10 représente enfin un organigramme des fonctions du dispositif pour la sauvegarde qualitative d'informations numérisées objet de l'invention, tel que représenté précédemment en figures 8 ou 9.

Le procédé de sauvegarde qualitative d'informations numérisées enregistrées sur un support effaçable ou modifiable, objet de l'invention, sera tout d'abord décrit en liaison avec les figures 1 et 2.

Conformément à la figure 1, le procédé de sauvegarde qualitative d'informations, objet de l'invention, consiste à établir une signature chiffrée, notée S, représentative des informations et de l'identité du détenteur de ces informations au moyen d'un algorithme de calcul. La signature S est enregistrée sur le support des informations, les informations constituant un texte ou un message. Le message ou texte est par exemple enregistré en clair, afin d'assurer la sauvegarde du message ou du texte ou la transmission de celui-ci. Par enregistrement en clair du message ou du texte sur le support effaçable ou modifiable, on entend bien entendu que celui-ci est enregistré sur ce support en l'absence de tout chiffrement ou de tout codage quelconque, visant à en dissimuler la signification. Les paramètres de calcul de la signature S sont enregistrés sur au moins un support inviolable.

Ainsi qu'il a été représenté en figure 2, le support inviolable peut avantageusement être constitué par une carte à mémoire protégée. Sur la figure 2, on a représenté la carte à mémoire protégée, de manière schématique, celle-ci étant réputée comporter en 10 une zone active constituée par exemple par un microprocesseur intégré à la carte, en 11 une zone secrète totalement inaccessible, protégée par le microprocesseur 10, en 12 une zone protégée en lecture et en écriture et accessible seulement suite à introduction d'un code donné, et en 13 une zone totalement libre à l'écriture et à la lecture. Sur la figure 2, la carte à mémoire est référencée 1. Les cartes à mémoire protégées sont normalement disponibles dans le commerce et on pourra se reporter utilement aux demandes de brevet français n°74 10191 et leur addition 75 08184 et 75 08185 délivrées le 10 Mars 1980 pour une description plus détaillée de dispositifs tels que des cartes à mémoire protégée.

Conformément au procédé objet de l'invention, l'algorithme de calcul est avantageusement un algorithme de chiffrement du message ou texte à sauvegarder, et de compression des informations contenues dans le texte à sauvegarder à partir d'au moins une clef secrète associée au signataire détenteur des informations.

Bien entendu, l'algorithme de chiffrement et de compression des informations notées "li" sur la figure 1 est choisi de façon à assurer une indépendance relative entre tout texte déterminé : et la signature S engendrée à partir de ce texte. Par indépendance relative entre le contenu du texte ou message et la signature calculée au moyen de l'algorithme conformément à la présente invention, on comprendra, d'une part, que pour un texte donné une seule signature S est obtenue et que d'autre part, toute modification la plus minime au niveau de 1'information "li" contenue dans le message ou dans le texte a pour effet d'engendrer une signature S différente de la signature d'origine en l'absence de corrélation apparente.

Un exemple d'utilisation particulièrement avantageux du procédé de sauvegarde qualitative d'informations numérisées conforme à la présente invention sera décrit en liaison avec la figure 3. Conformément à cette figure, et notamment en vue d'assurer la transmission des informations sauvegardées conformément au procédé objet de l'invention, les informations devant être transmises à un destinataire, le procédé objet de l'invention consiste à adresser le support inviolable 1 sur lequel les paramètres de calcul de la signature chiffrée S ont été enregistrés au destinataire, puis à transmettre les informations sauvegardées sur le support et la signature chiffrée S au destinataire. Le destinataire étant en possession du support inviolable 1 qui lui a été adressé par toute voie, ainsi que du message M et de sa signature S, il peut alors en vue de contrôler le contenu des données transmises et reçues et à partir des paramètres de calcul de la signature S contenus dans le support inviolable 1, établir une signarture chiffrée de contrôle S', à partir des informations sauvegardées reçues, suite à la transmission. Il peut ensuite comparer la signature chiffrée reçue par transmission, notée S, et la signature chiffrée de contrôle notée S'. L'identité des informations sauvegardées et des informations reçues par le destinataire et l'origine authentifiée de ces informations est alors obtenue à la coïncidence de la signature chiffrée S et de la signature chiffrée de contrôle S'.

Bien entendu, la clef secrète ou les clefs secrètes constituant au moins une partie des paramètres de calcul de la signature S sont enregistrées dans la zone protégée secrète inaccessible 11 de la carte à mémoire 1 ou support inviolable, celui-ci ayant été mis à disposition du destinataire et éventuellement même du signataire. Les supports de mémorisation inviolables tels que les cartes à mémoire constituent actuellement des supports dont le caractère d'inviolabilité est actuellement le meilleur. En effet, la structure mécanique de ce type de composant électronique et la protection des mémoires intégrées à ce composant par un microprocesseur en ce qui concerne l'accès à celles-ci, permet de s'assurer d'un haut niveau de protection.

Cependant, la mise-en-œuvre du procédé objet de l'invention n'est pas limitée à l'utilisation de support de mémorisation inviolable tel que des cartes à mémoire protégée. En effet, on peut bien entendu envisager la mise-en-œuvre du procédé à l'aide de moyens dans lesquels le support inviolable peut être constitué par tout circuit protégé activement en ce qui concerne l'accès aux zones mémorisées par un micro-processeur ou analogue, et structurellement par tout moyen adapté.

Un mode de mise-en-œuvre du procédé de sauvegarde qualitative d'informations numérisées conformément à l'invention sera maintenant décrit en liaison avec les figures 4 à 7.

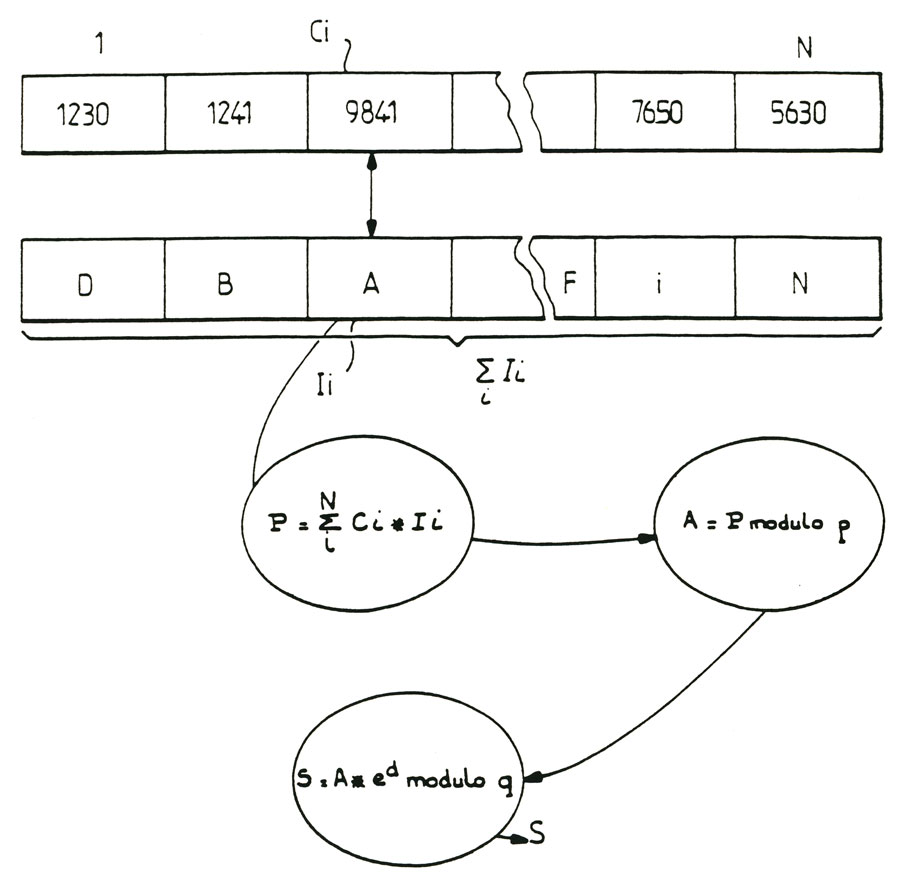

Conformément à une caractéristique avantageuse du procédé objet de l'invention, la clef secrète et la signature S peuvent être constituées par un mot comprenant un nombre de caractères ou chiffres identiques. La signature et/ou la ou les clefs secrètes peuvent être constituées par un mot comprenant également des caractères alphanumériques. Ainsi, pour un mot comprenant "n" caractères, tels que par exemple des caractères alphanumériques définis par le code ASCII étendu, lequel comprend 256 caractères, la probabilité d'obtention de la ou des clefs secrètes ou éventuellement,pour la mise-en-œuvre de texte différent, d'une même signature S est de l'ordre de {2S6)Tl oa au plus égale à Hθ"*n loΣSΦ * des ch-f^3 sant utilisés. Ainsi qu'il est en outre représenté en figure 4, en vue d'établir la signature chiffrée S représentative des informations et de l'identité du détenteur des informations, l'algorithme de calcul permettant d'effectuer le chiffrement des informations notées "li" puis la compression de ces informations, peut consister, selon un mode de réalisation avantageux, à initialiser la création d'une suite de nombres aléatoires ou pseudo-aléatoires à plusieurs chiffres, à partir de la ou des clefs secrètes. Sur la figure 4, les informations "li" sont notées "DBA" et ainsi de suite, et les nombres aléatoires ou pseudo-aléatoires à plusieurs chiffres sont notés "Ci". On a ainsi représente N nombres aléatoires sur cette figure.

Conformément à une caractéristique particulièrement avantageuse de l'objet de l'invention, la suite de nombres aléatoires notés "Ci" comporte un même nombre de termes "Ci" ou un diviseur de ce nombre, que le nombre de caractères li de l'information à sauvegarder. Conformément au procédé objet de l'invention, l'algorithme de chiffrement permet alors d'effectuer le produit scalaire, noté "P" / terme à terme de la suite de nombres aléatoires "Ci" et de l'information à sauvegarder li. Le produit scalaire ainsi obtenu est noté:

N p = Σ li * Ci i=1

L'algorithme de calcul permet alors d'effectuer une réduction modulaire du produit scalaire"P" modulo p de façon à définir un nombre A = P modulo p où A représente le reste de la division de P par p, dans lequel p est un nombre premier comportant un nombre de chiffres égal au nombre de caractères de la ou des clefs secrètes ou de la signature S. L'algorithme de calcul permet ensuite d'effectuer une exponentiation modulaire du nombre A de façon à définir un nombre S = A * e modulo q, où S représente le reste de la division de A * e par q, dans lequel q est un nombre premier comportant un nombre de chiffres égal au nombre de caractères de la ou des clefs secrètes ou de la signature et où d représente un ou plusieurs chiffres consécutifs ou non de la ou des clefs secrètes. Le no-tare S ainsi obtenu constitue la signature chiffrée.

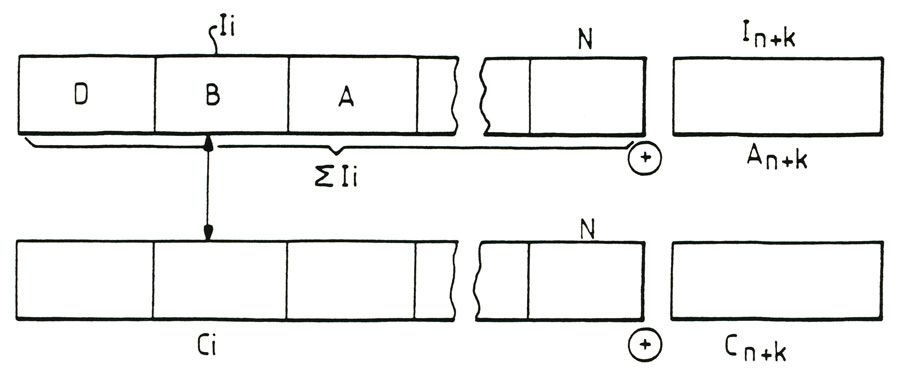

Afin d'augmenter la solidité cryptographique de la signature chiffrée S, il est également possible, conformément au procédé objet de l'invention, d'ajouter au produit scalaire P une valeur aléatoire produit de nombres supplémentaires aléatoires ou pseudo-aléatoires notés C + k sur la figure 5, et de valeurs numériques arbitraires notées AN + k sur cette même figure, valeurs telles que la date, l'heure, un numéro d'identification du détenteur d'informations ou un code d'identitication de ce demandeur consistant par exemple en des caractères alphanumériques, ou éventuellement un nombre aléatoire d'un ou plusieurs chiffres.

Bien entendu, aux caractères "li" de l'information à sauvegarder, peuvent être ajoutées, par concaténation, des chaînes de caractères représentatives de valeurs numériques significatives arbitraires, telles que la date, l'heure, un numéro d'identification ou code d'identification du détenteur d'informations ou un nombre aléatoire ainsi que précédemment cité. Dans ce cas, ces informations supplémentaires sont directement intégrées à l'information notée ∑li à sauvegarder. Bien entendu, la suite de nombre pseudo-aléatoires "Ci" est alors complétée par des nombres aléatoires notés : CN + k complétant la suite.

Le procédé objet de l'invention tel que décrit précédemment peut avantageusement être mise-en-œuvre dans le cas où le texte ou message à sauvegarder qualitativement comporte par exemple 250 caractères alphanumériques. Dans ce cas, et pour les applications les plus courantes, la signature S et la ou les clefs secrètes peuvent alors comporter par exemple six caractères ou chiffres décrits.

Cependant, le procédé de sauvegarde qualitatif d'information numérisée ofcjet de l'invention, n'est pas limité à un tel nombre de caractères constituant le message ou texte. Bien entendu, il peut avantageusement être utilisé dans le but de sauvegarder qualitativement des informations de banques de données, le nombre de caractères de ces informations pouvant atteindre plusieurs milliers. Dans ce cas, il est avantageux d'utiliser pour la mise-en-œuvre du procédé, un ordinateur de grande capacité de calcul, afin d'obtenir des temps de calcul minimum pour le calcul des signatures S.

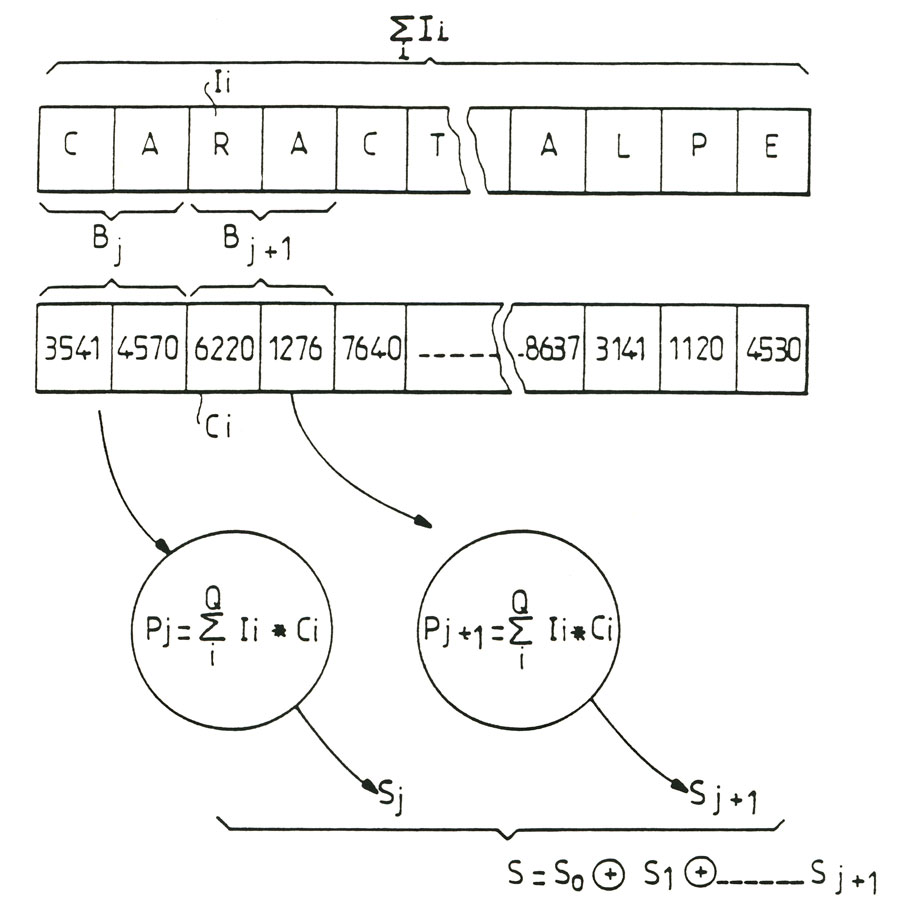

Dans le cas précédemment décrit, les informations à sauvegarder "li" et les nombres aléatoires "Ci" peuvent avantageusement être subdivisés en blocs de données notés "Bj", ainsi qu'il est représenté en figure 6. Les blocs "Bj" contiennent un nombre déterminé "Q" de caractères et le produit scalaire "P" est calculé de manière avantageuse pour chacun des blocs "Bj", de façon à définir des produits scalaires partiels notés "Pj". Bienentendu, les produits scalaires partiels "Pj" sont de la forme :

Q

Pj = ∑ li * Ci i

Ainsi, une signature partielle notée "Sj" est calculée pour chacun des blocs "Bj" et la suite des signature "Sj" constitue la signature finale représentative de l'ensemble des informations à sauvegarder. Ainsi qu'il apparaît en outre en figures 1 à 6, les nombres aléatoires ou pseudo-aléatoires "Ci" constituant les suites de nombres aléatoires sont avantageu- sèment des nombres comportant un nombre 1 de chiffres ou caractères égal au nombre de caractères de la ou des clefs utilisées. De manière avantageuse mais non limitative, les caractères "li" de l'information à sauvegarder peuvent être groupés de façon que le nombre de chiffres de chaque terme Ci de la suite de nombre aléatoires soit supérieur au nombre de caractères constituant un groupement. On comprendra bien sûr que les caractères constituant l'information à sauvegarder, le caractère noté "li", sont enregistrés sous forme numérisée, c'est-à-dire en fait sous forme de bits d'informations zéro ou 1. Dans ce cas, une pluralité de bits constituant la représentation totale ou partielle d'un caractère peut être groupée de façon à constituer un groupement tel que défini précédemment. Le produit terme à terme des groupements ou caractères et des nombres constituant les nombres aléatoires ou pseudo-aléatoires de la suite de nombres notés Ci s'entend comme le produit arithmé¬ tique de tout groupement ou caractère d'ordre "i" correspondant.

Une variante particulièrement avantageuse du procédé de sauvegarde qualitative d'informations numérisées enregistrées sur un support effaçable ou modifiable sera décrit maintenant en liaison avec la figure 7.

Selon la figure précitée, le procédé conformément à l'invention, consiste pour une même quantité d'informations à sauvegarder, quantité d'informations notée ∑li correspondant à une longueur de texte ou de message donné, à calculer de manière itérative une pluralité notée "r" de signatures, elles-mêmes notées "Sj",successives. Bien entendu, les signatures S_. sont calculées à partir de l'algorithme de calcul tel que précédemment décrit par exemple. Conformément à un mode de réalisation avantageux du procédé de l'invention, les signatures notées Sκ_- sont successivement intégrées, comme chaîne de caractères, à l'information à sauvegarder ∑li. Les signatures peuvent par exemple être intégrées par concaténation aux informations ∑li. Suite à l'intégration d'une signature d'ordre K-1, aux informations ∑li précitées, une signature d'ordre supérieure Sκ est alors calculée à nouveau sur l'ensemble des informations à sauvegarder auxquelles ont été ajoutées les signatures d'ordre inférieur considérées comme chaîne de caractères. On obtient ainsi une définition particulièrement intéressante de signatures successives permettant une hiérarchisation des signatures et notamment de la signature finale notée Sκ, à partir des signatures d'ordre inférieur SQ, SR_1, pour un même contenu d'informations notées ∑li. Bien entendu, dans ce cas, la signature "S" finale constitue en fait la signature "S" au sens du procédé objet de l'invention ou une signature à haut degré de hiérarchie.

Une autre variante particulièrement avantageuse du procédé de sauvegarde qualitative de l'information numérisée, objet de l'invention, peut consister pré- alablement à l'inscription sur le support des informations li ou sur le support inviolable de la signature S a soumettre en outre la signature S précitée à un traitement de chiffrement à partir, par exemple, d'une clef secrète de chiffrement, de façon à obtenir une signature chiffrée notée Se. Le traitement de chiffrement sur la signature S peut être réalisé à partir d'un programme de calcul de chiffrement de type classique, tel que par exemple un programme de calcul connu sous le nom de programme ou méthode DES. Dans ce cas, la signature est chiffrée "c" et présente un nombre de caractères identique à celui de la signature S. Le traitement de chiffrement peut bien entendu être appliqué soit à la signature S obtenuepar simple application du procédé objet de l'invention, tel que déjà décrit, ou suite à une application intéractive du procédé, la signature S considérée étant alors la dernière obtenue d'ordre K ainsi que déjà décrit précédemment.

Dans le cas où la signature "S" soumise au traitement de chiffrement précité comporte un nombre de caractèreslimité à six pour l'application particulière précédemment décrite, le traitement de chiffrement peut avantageusement être alors réalisé au niveau des circuits du support inviolable, lorsque celui-ci est constitué par une carte à mémoire. Dans ce cas, la signature chiffrée obtenue et calculée par le microprocesseur de la carte à mémoire 1 est alors transférée pour inscription sur le support des informations "li". L'élaboration d'une signature chiffrée "Se" permet d'obtenir bien entendu, une amélioration de la solidité cryptographique de la signature ainsi traitée.

Une description plus complète d'un dispositif permettant la mise en oeuvre du procédé objet de l'invention pour la sauvegarde qualitative d'informations numérisées enregistrées sur un support effaçable ou modifiable, sera maintenant donnée en liaison avec les figures 8 à 10.

Ainsi qu'il apparaît en figure 8, le dispositif permettant d'assurer la sauvegarde qualitative d'informations numérisées, objet de l'invention, comporte des premiers moyens de mémorisation notés 10T, dans lesquels sont mémorisées la ou les clefs secrètes du détenteur signataire ou du destinataire des informations li constituant le texte ou message à sauvegarder. Des deuxièmes moyens 102 de mémorisation sont également prévus dans lesquels est mémorisé un programme de calcul d'une ou plusieurs signatures "S", "Se", conformément au procédé tel que décrit précédemment dans la description. Des moyens de calcul notés.

103 de la ou des signatures S, Se et d'inscription.

104 de ces signatures "S", "Se" sur le support des informations "li" à sauvegarder sont également prévus. Des moyens de comparaison 105 de la signature "S" ou "Se" inscrites sur le support des informations avec la signature calculée sont également prévus et des moyens de validation 106 permettent de valider l'utilisation des informations sauvegardées sur coïncidence de la signature "S" ou "Se" calculée et de la signature enregistrée sur le support d'enregistrement des informations "li". Bien entendu, des moyens périphériques notés 107 de saisie et/ou de visualisation des données sont également prévus, afin d'assurer un dialogue interactif avec l'utilisateur.

On comprendra en particulier que le dispositif tel que décrit en figure 8 peut aussi bien être utilisé par le détenteur signataire des informations à sauvegarder que par le destinataire de ces informations sauvegardées, celui-ci devant alors procéder à une vérification pour authentification de signature, permettant en cela l'authentification des données reçues.

Les premiers et deuxièmes moyens de mémorisation T01 et 102 sont constitués par des supports de mémorisation inviolables. On comprendra bien entendu que le dispositif objet de l'invention tel que représenté en figure 8 peut être constitué par un ordinateur ou un micro-ordinateur. Dans le cas où les indications à sauvegarder sont constituées par une très grande quantité d'informations, telles que des informations comptables, l'ordinateur peut avantageusement être constitué par un ordinateur de grande capacité de calcul, tel qu'un ordinateur IBM 30/33 permettant d'opérer 4,8 millions d'instructions par seconde. Dans ce cas, le nombre de caractères de la signature pourra être avantageusement porté à 24 et une procédure de traitement par blocs d'informations notés "Bj" pourra avantageusement être utilisée. Le langage de programmation permettant la réalisation des programmes de calcul correspondant pourra par exemple être le langage COBOL. Au contraire dans le cas où le nombre ou quantité d'informations à traiter, c'est-à-dire, pour des textes ou messages de longueur beaucoup plus réduite, sera envisagé, un micro-ordinateur normalement disponible dans le commerce, pourra être utilisé. Dans ce cas, le langage de programmation pourra avantageusement être constitué par un langage d'assemblage. En outre, les supports de mémorisation constituant les premiers et deuxièmes moyens de mémorisation 101, 102, peuvent être constitués par des supports de mémorisation inviolables. Sur la figure 8, le caractère d'inviolabilité des supports 101, 102 est représenté par des hachures entourant les éléments 101, 102. Dans le cas d'ordinateurs ou même de micro-ordinateurs, les zones mémoires correspondantes pourront être munies de structures adaptées à en assurer l'inviolabilité.

Cependant, les supports de mémorisation inviolables pourront également être constitués par des cartes à mémoire protégée. Ce mode de réalisation apparaît particulièrement avantageux en particulier dans le cas où le dispositif est constitué par exemple par un micro-ordinateur, les micro-ordinateurs comportant un lecteur de carte à mémoire protégée, tendant à constituer actuellement une nouvelle norme de commercialisation.

Bien entendu, la réalisation d'un dispositif conforme à l'invention au moyen d'un micro-ordinateur n'est pas indispensable et il pourra être avantageux de réaliser le dispositif objet de l'invention à l'aide de composant ou système électronique moins onéreux, en vue d'utilisations domestiques ou d'utilisations pour lesquelles la quantité d'informations ou les messages ou textes est plus faible.

Dans le cas précédemment cité, le dispositif permettant la mise-en-œuvre du procédé objet de 1'invention peut avantageusement comporter en vue de constituer des moyens périphériques un terminal de visualisation du genre "Minitel" distribué par l'Administration des Postes et Télécommunications. Sur la figure 9, un tel dispositif a été représenté et le terminal de visualisation"Minitel" a été référencé 200. Conformément à cette figure, le dispositif objet de l'invention comprend en outre un lecteur de cartes à mémoire protégée noté 201, le lecteur comportant une fente notée 202 d'introduction de cartes à mémoire 1. Le lecteur de cartes à mémoire protégée 201 est également avantageusement muni d'une cartouche enfichable 203 comportant des mémoires mortes dans lesquelles est stocké le programme de calcul de la signature ou des signatures "S", "Se". La cartouche enfichable 203 peut avantageusement être enfichée dans: un logement d'insertion 204 prévu dans le lecteur de cartes 201. Le lecteur de cartes à mémoire 201 est en outre équipé d'un microprocesseur 205, celui-ci ayant pour rôle d'assurer le chargement des programmes emmagasinés dans la cartouche 203 et le chargement des données secrètes mémorisées dans la carte à mémoire 1. La liaison avec le terminal du type Minitel 200 est assurée par câble 206.

En outre, la signature "S" étant soumise à un traitement de chiffrement conformément au procédé tel que précédemment décrit, un programme de chiffrement peut être mémorisé dans les zones protégées du support de mémorisation inviolable 11 de la carte à mémoire 1, le calcul de chiffrement de la signature "S" étant alors réalisé au sein de la carte à mémoire 1. Afin d'assurer au système une convivialité de haut niveau vis-à-vis de l'utilisateur, que celui-ci soit le détenteur des informations signataires ou le destinataire de ces informations, le dispositif objet de l'invention comporte en mémoire permanente un programme de gestion de type "menu" permettant sur incitation de l'utilisateur, par affichage de pages écran de dialogue interactif, la réalisation d'une pluralité de fonctions, lesquelles seront décrites en liaison avec la figure 10.

Le programme de type "menu" précité permet tout d'abord en 1000 d'introduire le code personnel de l'utilisateur signataire ou destinataire. Puis il permet en outre d'introduire en 1001 des paramètres arbitraires ou aléatoires tels que la date, l'heure ou des chiffres aléatoires. Bien entendu, l'introduction de ces paramètres peut être remplacée par la production par le système de ces paramètres, en particulier lorsque le système dans le cas d'un micro-ordinateur notamment ou d'un ordinateur est muni d'une horloge interne à partir de laquelle les paramètres de date et d'heure peuvent être directement introduits. En outre, le programme "menu" permet également l'introduction du message ou du texte ∑li à sauvegarder, cette opération étant notée en 1002. Bien entendu, l'introduction de la ou des clefs secrètes et de l'identifiant du signataire par exemple est effectuée en 1003. On notera que dans le cas où une carte à mémoire est utilisée, l'introduction de la ou des clefs secrètes et de l'identifiant du signataire en 1003 est effectuée au moyen du support inviolable tel qu'une carte à mémoire protégée, l'introduction de la ou des clefs secrètes mémorisée dans la zone protégée de la carte à mémoire 1 peut par exemple être effectuée après insertion de la carte 1 dans le lecteur 201 sur simple introduction du code personnel de l'utilisateur au clavier du système lecteur de cartes, la ou les clefs secrètes introduites étant bien entendu inconnues elles-mêmes de l'utilisateur. Dans ce cas, l'utilisateur destinataire est bien sûr titulaire d'une même carte à mémoire dans laquelle les codes et/ou les paramètres de calcul de la signature ou des signatures sont également mémorisés. Dans le cas où,au contraire,le dispositif ne comporte pas de système de lecteur de cartes à mémoire 201, il est bien entendu toujours possible d'introduire directement les clefs secrètes et les paramètres de calcul de la signature directement au clavier constituant périphériques du dispositif. Bien entendu, le degré de sécurité requis imposera les solutions les plus adaptées.

Le déroulement du programme de calcul de chiffrement et de compression modulaire, tel que précédemment décrit dans la description est alors effectué par l'intermédiaire du microprocesseur, du micro-ordinateur ou du lecteur de cartes 201 associé à un terminal de visualisation, ou, enfin, par l'unité centrale de l'ordinateur. Sur la figure 10, le calcul de la signature est représenté aux étapes 1004 et 1005. Suite à l'obtention de la signature "S" ou de toute signature telle que précédemment définie dans la description, l'affichage et l'inscription sur le support des informations et/ou sur le support inviolable est réalisé à l'étape 1006. En outre, ainsi qu'il apparaît en figure 10, le programme de gestion de type menu permet également à un utilisateur destinataire d'introduire la signature à vérifier pour comparaison à la signature stockée ou transmise. Une comparaison de la signature "S" inscrite sur le support des informations "li" et de la signature de contrôle S' est alors effectuée, les opérations précitées étant représentées en 1007 sur la figure 10. En cas de coïncidence de la signature de contrôle S' et de la signature "S", le dispositif procède alors à une validation de signature et des informations transmises en 1008.

Ainsi qu'il apparaît en outre en figure 10, dans le cas où une invalidation de signature est obtenue à l'étape 1009, les pages écran comportent une page écran de signalisation de risque de destruction des zones mémoires du support inviolable après un nombre déterminé d'essais infructeux de validation de signature. Les pages écran précitées sont représentées par exemple en 1011, après une étape de comptabilisation du nombre d'essais infructeux représentée en 1010. On comprendra bien entendu que les procédures de signature et de validation de signature mises-en-œuvre par le dispositif précédemment décrit, sont séparées. La procédure de validation de signature est conditionnellement autorisée pour des codes d'identification de l'utilisateur identifiant, donc l'utilisateur destinataire, distincts des codes d'identification de l'utilisateur signataire. Ainsi, cette procédure permet à l'utilisateur identifiant destinataire de vérifier des signatures qu'il ne peut pas lui-même écrire. La seule connaissance requise à l'utilisateur identifiant destinataire pour assurer cette opération est par exemple le code personnel, consistant par exemple en des caractères alphanumériques,du détenteur d'informations ou signataire.

Une autre application particulièrement intéressante du procédé et du dispositif objet de l'invention sera maintenant décrite également en liaison avec la figure 10. Conformément à un aspect particulier du dispositif et du procédé objet de l'invention, pour un nombre aléatoire d'identification déterminé introduit en 1001 par l'utilisateur, lequel possède le code de ce nombre aléatoire d'identification, l'introduction d'une pseudo-information à sauvegarder en 1002, pseudo-information consistant en une répétition à l'identique de caractères "li" déterminés sur un nombre arbitraire de caractères, permet d'engendrer un code d'accès aléatoire inviolable temporaire représentatif de cet utilisateur. Sur transmission du code d'identification et du nombre aléatoire d'identification à un utilisateur récepteur, la procédure de validation du code d'accès aléatoire inviolable temporaire est alors autorisée. On comprendra bien entendu que la pseudo-information peut consister en n'importe quel caractère arbitraire, tel que par exemple un caractère alphanumérique du code ASCII étendu et notamment en un espacement, celui-ci étant susceptible de procurer la probabilité d'erreur minimum pour la phase d'introduction d'un message ou de texte relatif à la pseudo-information.

On comprendra alors que le code d'accès aléatoire inviolable temporaire représentatif de l'utilisateur consiste bien entendu en la signature calculée sur la pseudo-information à laquelle a été ajouté, par concaténation, le nombre aléatoire d'identification introduit par l'utilisateur. Le procédé ainsi utilisé est particulièrement avantageux en ce qu'il permet bien entendu pour un organisme serveur,telle qu'une base de données, l'identification de tout abonné, à partir de codes aléatoires temporaires représentatifs de cet abonné. Ainsi, l'accès au serveur ou à la base de données correspondante est protégé par un système de code d'accès totalement renouvelable et pour lequel la période de renouvellement peut être prise arbitrairement à l'initiative de l'organe serveur. On comprendra en effet que le changement du caractère répété à l'identique à l'initiative de l'organe serveur permet en fait de provoquer un changement complet du pseudo-texte ou pseudo-informations nécessaire pour engendrer le code d'identification ou d'accès. Le procédé et le dispositif objet de l'invention apparaissent ainsi particulièrement avantageux en ce qu'ils permettent, d'une part la protection de l'accès à l'organisme serveur et également la sauvegarde qualitative des données numérisées enregistrées sur support effaçable ou modifiable de cet organisme serveur lorsque ces données sont en ligne, par constitution d'une bibliothèque de référence.

Les applications du procédé et du dispositif objet de l'invention ne sont cependant pas limitées à cette seule utilisation.

Ainsi, le procédé et le dispositif objet de l'invention peuvent avantageusement être utilisés pour l'échange de données avec l'extérieur, le destinataire des informations,en conservant les sceaux déjà vérifiés, évitant aisément les doubles lectures. En outre, dans le cas de réseau de terminaux éloignés, la signature peut être utilisée pour protéger des fichiers entrés localement. Il est en effet facile de vérifier que le signataire est bien habilité dans les payes, les facturations ou analogues auprès de l'ordinateur central et que les données n'ont pas été altérées. La signature peut également être utilisée en vue d'assurer la prévention contre les doubles lectures, en ce cas, la signature est seulement comparée avec les signatures précédemment calculées. En cas de coïncidence de signature, celle-ci témoigne de l'existence d'une lecture du fichier correspondant. Le procédé et le dispositif objet de l'invention peuvent en outre être utilisés avantageusement pour la gestion de programmes distribués. En effet, dans un réseau contenant des terminaux locaux programmables, l'ordinateur central doit pouvoir s'assurer que tous les terminaux ont des copies à jour des programmes corrects. Une telle vérification peut être effectuée par envoi périodique d'une clef, par l'ordinateur central à chaque terminal. Chacun de ces derniers calcule alors un nouveau sceau ou signature à partir du texte du programme et de la nouvelle clef. Sur transmission par chaque terminal de cette nouvelle signature à l'ordinateur central, celui-ci le compare au sceau calculé pour chacun des terminaux, à partir du texte du programme de référence. Sur l'identité des signatures ou sceaux, les programmes seront considérés comme identiques.

En outre, le procédé et le dispositif objet de l'invention permettent de s'assurer de l'absence d'erreurs au niveau des progiciels diffusés auprès d'une nombreuse clientèle. Dans ce but, le prestataire diffusant le logiciel peut comparer le sceau du progiciel qui a été placé à l'origine auprès de la clientèle avec celui du programme réel, afin de prouver l'existence ou la non existence d'erreurs ou modifications.

Le procédé et le dispositif objet de l'invention peuvent également être utilisés avantageusement pour vérifier qu'aucun changement n'a pu être effectué sur des fichiers entre plusieurs utilisations périodiques de ces fichiers. De la même façon, la vérification de totaux de contrôle, de décomptes comptables ou financiers peuvent être effectués. Dans ce cas, l'utilisation du procédé et du dispositif objet de l'invention permettent de garantir qu'il n'y a pas eu de manipulations volontaires ou même d'erreurs involontaires dans les décomptes précités. Une autre application particulièrement intéressante du procédé et du dispositif objet de l'invention consiste dans l'archivage d'informations, telles que des informations comptables. En effet, certaines lois nationales exigent que les informations comptables soient archivées pendant un temps déterminé, dix ans le plus souvent. Bien entendu, ces lois nationales exigent également des conditions pleinement satisfaisantes relativement à la sécurité de maintien de l'intégrité de l'information. L'archivage magnétique étant autorisé, la méthode et le dispositif objet de l'invention pourront avantageusement être utilisés pour vérifier que ces informations sont restées intactes et sans modification, même après de nombreuses années d'archivage.

En outre, le procédé et le dispositif objet de l'invention peuvent avantageusement être utilisés afin d'attribuer à chaque copie de sauvegarde des informations des bases de données, pour attribuer à ces dernières un sceau ou signature absolument représentatif du contenu de ces copies. Ainsi lorsqu'il est nécessaire d'utiliser les copies munies de leur sceau ou signature pour reconstituer l'information d'une base de données endommagée, la signature peut être vérifiée avant rechargement.

Enfin, le procédé et le dispositif objet de l'invention peuvent être utilisés pour s'assurer de l'identité à une date déterminée de fichiers utilisés par des filiales d'une même société localement et centralement. Dans ce cas, le calcul et la comparaison des seuls sceaux ou signatures correspondant au fichier permettent d'assurer et de garantir l'identité de ce fichier.

Bien entendu, le procédé et le dispositif objet de l'invention ne sont pas limités à la sauvegarde qualitative d'informations numérisées. Ils peuvent avantageusement être utilisés pour la génération ou création de clés chiffrées inviolables à partir d'une clé publique. Dans ce cas, il suffit bien sûr que l'émetteur et le destinataire de la clé chiffrée soient en mesure de mettre-en-œuvre le procédé objet de l'invention à partir des paramètres secrets sur cette même clé publique, la transmission de cette dernière pouvant être librement accessible au public, et les paramètres secrets étant soit transmis de façon sûre, soit stockés sur un support inviolable, du genre carte à mémoire, et adressés tant à l'émetteur qu'au destinataire, pour appliquer le même traitement.

On a ainsi décrit un procédé et un dispositif de sauvegarde qualitative d'informations numérisées enregistrées sur un support effaçable ou modifiable, de très haute performance. Les hautes performances du procédé et du dispositif objet de l'invention concernent la solidité cryptographique de la signature élaborée, conformément au procédé de la présente invention. Cette solidité cryptographique apparaît résulter du fait qu'un texte donné peut engendrer sensiblement n'importe quelle signature ou sceau. Dans ces conditions, seule une recherche exhaustive permettrait de calculer la clef secrète à partir d'un texte et de son sceau ou signature. Le procédé et le dispositif objet de l'invention sont en outre remarquables en ce que un texte déterminé peut engendrer n'importe quelle signature, cette propriété apparaissant comme une garantie supplémentaire de solidité cryptographique. En outre, l'algorithme de signature est une fonction non commutative des données. Si l'on modifie n'importe quel sous-ensemble des données, celui-ci fût-il réduit à un chiffre, la signature sera totalement différente. Le procédé et le dispositif objet de l'invention peuvent en particulier être mise-en-œuvre dans le cas de la transmission de données comptables telles que par exemple les données relative à la compensation bancaire. Le choix d'une taille de signature, c'est-à-dire d'un nombre de caractères suffisant, exclut pratiquement une recherche exhaustive des clefs secrètes.

Applications de la carte à puce dans la sécurité et la protection des données,

par jean GOUTAY, Président de la Société INFOSCRIPT.

Voyons les différentes utilisations de la carte à puce :

- Fichier portable

- La carte à puce contient une mémoire relativement faible (de 8 à 16 Kbits) mais protégée de l'extérieur par un micro-processeur (ou firmware) et il est possible de stocker en clair des données confidentielles. Ces données sont accessibles uniquement sur présentation d'un code secret ou P.I.N. Les applications sont : fichier portatif protégé tels que fichier médical, fichier étudiant portables, etc.

- De plus la carte à puce peut chiffrer de courts messages, de les stocker et les transmettre.

- Identification

- la reconnaissance d'empreintes digitales,

- la voix,

- ou la reconnaissance dynamique de la signature.

- Authentification des données

- Protection de logiciel

- ou au niveau de l'exécution avec des éléments de calcul dans le programme demandant la présence d'une carte à puce,

- ou avec des trous dans le programme qui peuvent être restitués uniquement avec la carte à puce.

- Reconnaissance réciproque et contrôle d'accès

- Authentification de la carte par un système général

- l'authenticité de la carte et de son porteur,

- la date de validité,

- l'accès possible à une liste noire.

- Echange de données chiffrées

- Le télépaiement

- l'affichage de ses informations bancaires,

- le transfert à distance d'argent,

- le télépaiement de fournisseurs de biens tels que la Redoute.

- l'identification sûre du souscripteur,

- le chiffrement de messages en ligne et la génération de "certificats" assurant de leur intégrité et apportant la preuve que l'information a bien été enregistrée dans la carte.

- Messagerie électronique protégée :

- Vidéotex interactif et programmes diffusés

- l'un en utilisant la clé prélimininaire et déchiffrant les nformations grâce à la carte à puce pour les services payés,

- l'autre (prépaiement) en permettant l'accès à des services après avoir détruit des bits dans la carte préalablement créditée.

Grâce au contenu de la partie secrète et inviolable de la carte à puce, grâce aux programmes contenus dans la carte, il est possible de vérifier un code personnel avec une très grande sécurité et ainsi identifier le porteur de la carte

Mais une meilleure identification peut être obtenue par le stockage sécurisé de patterns reliés à des caractéristiques physiques de la personne comme :

Après compression des données par un algorithme (hash code, ...), il est possible de calculer et stocker dans la puce une "signature électronique" fonction de cette compression et de l'idendité de l'émetteur. Dans une autre connexion, cette signature électronique est ajoutée au texte original, ce qui permet la vérification du contenu du texte au caractère près et de l'émetteur.

Ce procédé peut servir de certification de documents originaux, transactions bancaires, transferts de fichiers et de logiciels à différents niveaux de développement par exemple.

En matière de protection de logiciel, plusieurs procédés peuvent être envisagés au niveau de la transmission avec chiffrement de celui-ci et la clé de déchiffrement stockée dans la carte à puce,

Il est facile de voir les applications dans le domaine des ordinateurs domestiques ou des vidéocassettes.

Nous pouvons voir dans ce cas que le décodage peut s'effectuer au niveau moniteur.

Voyons maintenant d'autres applications:

Un simple algorithme calculé dans la carte permet la vérification, avec une valeur aléatoire E, que les 2 cartes sont bien correspondantes, c'est-à-dire Ra=Rb.

Voyons dans les cas du contrôle d'accès à des locaux, ou à un réseau ou à une base de données :

Dans le cas d'un réseau, chaque intrusion passive sur la ligne ne permet pas l'écoute ou la simulation ou encore la réutilisation du dialogue, les informations pouvant être rendues complètement aléatoires.

Dans le cas du contrôle d’accès, la combinaison change à chaque accès car la clé est fugitive (principe du vers aléatoire 1 fois).

Une autre application est la reconnaissance de la carte à puce par le système, c'est-à-dire son authenticité, basée sur la théorie de la clé publique.

Utilisant un message aléatoire M, le système calcule C=f (M), "f" étant la clé publique.

Le grand avantage du procédé est que ce système, qui peut être un terminal public, ne requiert donc aucune fonction secrète.

Ainsi, dans le cas du paiement électronique ,à un point de vente ou sur D.A.B , le système vérifie :

Remarquons dans ce cas que la carte permet la gestion de différents codes d'accès : code banquier pour la valorisation, code du porteur, codes d'accès à des services…

En plus des fonctions décrites précédemment, elles permettent le login automatique, la gestion de crédit préchargé, et si pour le moment celà ne permet pas le chiffrement de texte plein, elles fournissent des solutions au délicat problème de la gestion des clés.

Avec un générateur de bits chiffrés, et un nombre aléatoire "E", des messages peuvent être chiffrés grâce à la carte à puce tout aulong du réseau, avec des clés "R" qui peuvent être changées à la fréquence voulue.

En particulier, l'algoritme de chiffrement A peut être très simple.

Ce système peut être implémenté sur tout équipement de chiffrement dans les réseaux et fournir une solution au délicat problème de la clé de transport.

Une application en est donnée dans la messagerie électronique où le les cartes sont utilisées pour une identification réciproque et le chiffrement d'informations grâce à des clés fugitives.

Voyons maintenant des applications très actuelles :

La première expérimentation de télépaiement a eu lieu à VELIZY, près de PARIS, "TELETEL"; elle permet au souscripteur depuis un terminal vidéotex, le MINITEL, de faire :

La carte à puce (avec son lecteur) permet en conséquence :

Tout celà est dans un environnement à distance non contrôlé, ouvert. La sécurité du système est basée sur l'échange de clés aléatoires.

Un autre système de télépaiement est possible :

Avec l'utilisation de clés publiques et la signature électronique de messages par la clé secrète de l'utilisateur dont la partie publique, signée par la clé de la banque, peut être transmise précédemment par l'utilisateur, ce système ne demande pas de "boite noire" au niveau du processeur central.

Les systèmes principaux peuvent être envisagées pour protéger les informations en addition au cours du stockage dans la boîte Mail de l'ordinateur en service.

Il est possible par exemple de chiffrer les données en ligne et de les déchiffrer aussitôt en mode synchrone, et enfin de les chiffrer à nouveau avec une autre clé pour le stockage.

Il est aussi possible d'envisager un autre schéma avec l'utilisation d'une clé publique d'authentification du transmetteur, mais également pour le transport de la clé aléatoire, le message étant chiffré lui-même avec cette clé qui change à chaque message.

Dans le cas de services payants, que ce soit des programmes diffusés , des services vidéotex ou des bases de données, nous avons 2 systèmes possibles :

En conclusion, par ses vastes possibilités non encore explorées, la carte à puce ouvre de nouvelles perspectives en matière de sécurité, de réseaux et de protection des données.

Merci pour votre attention.

Brevet PCT / Applications de la carte à puce